什么是CSRF攻击、什么是XSS攻击、什么是SQL输入攻击,如何防御攻击

2018年08月25日 10:03:27 · 本文共 1,892 字阅读时间约 6分钟 · 6,767 次浏览

在工作中和站长圈混迹多年以后,对安全方面也略知一二,很多同学拿到安全测试报告以后一脸懵逼的不知道这些缩写字母都是什么意思,如何修复,今天就面向无安全基础的同学大概讲一讲这三类攻击是如何形成的,知道他的原理以后,就可以进行防御了。因为每个同学所使用的编程语言和框架都大不相同,所以本次介绍主要介绍攻击形成的原理和防御方法,那么具体的代码就会很少,得同学们根据自己的实际情况去写代码实现了。

什么是CSRF攻击

先说一下这个单词:CSRF(Cross-site request forgery)跨站请求伪造,这个词还是听不明白,不要着急,我们先讲一个故事,一个真实的故事。那是在2009年的时候,一个黑客利用CSRF通过Gmail成功的攻击窃取了好莱坞明星Vanessa Hudgens的邮箱,攻击非常简单,就给她发了一封邮件,内容就是一个图片,不过这个图片有点特殊,是这样写的:<img src="https://mail.google.com/mail?ui=2&fw=true&fwe=my@email.com">,当用户点击邮件加载图片的时候,其实就访问了这样一个链接:https://mail.google.com/mail?ui=2&fw=true&fwe=my@email.com,而这个链接的功能就是Gmail设置邮件转发,所以目标邮箱的所有邮件都转发到了黑客指定的邮箱中。这类例子很多,只要构造出正确的Get链接,并让浏览器去发送Get请求就能做到,因为用户已经登陆了所以会携带这正确的Cookie,直接访问链接就能实现相关功能。

知道原理以后,如何破解黑客的攻击呢?解决方案就是在表单里增加一个字段Token,黑客是无法猜到一直在变化的Token的,所以即使你增加一个UUID的Token,保存到服务器Session中,黑客也无法猜解这个随机的Token,就无法构造出能实现功能的链接了。

什么是XSS攻击

先说这个词,其实是CSS(Cross Site Scripting),但是跟CSS样式重名了,所以起名叫XSS,跨站脚本攻击跟上面说的CSRF比较像,其实原理就是向网页上注入一段 JavaScript 代码,然后其他用户访问页面的时候就会运行黑客写好的JS代码,实现一些账户控制,比较经典的故事有:2011年6月28日新浪微博被XSS攻击,大量用户自动转发微博、私信、自动关注用户,大量用户被莫名其妙的控制。因为JS代码可以代替用户点击按钮发送请求,所以危害非常大。

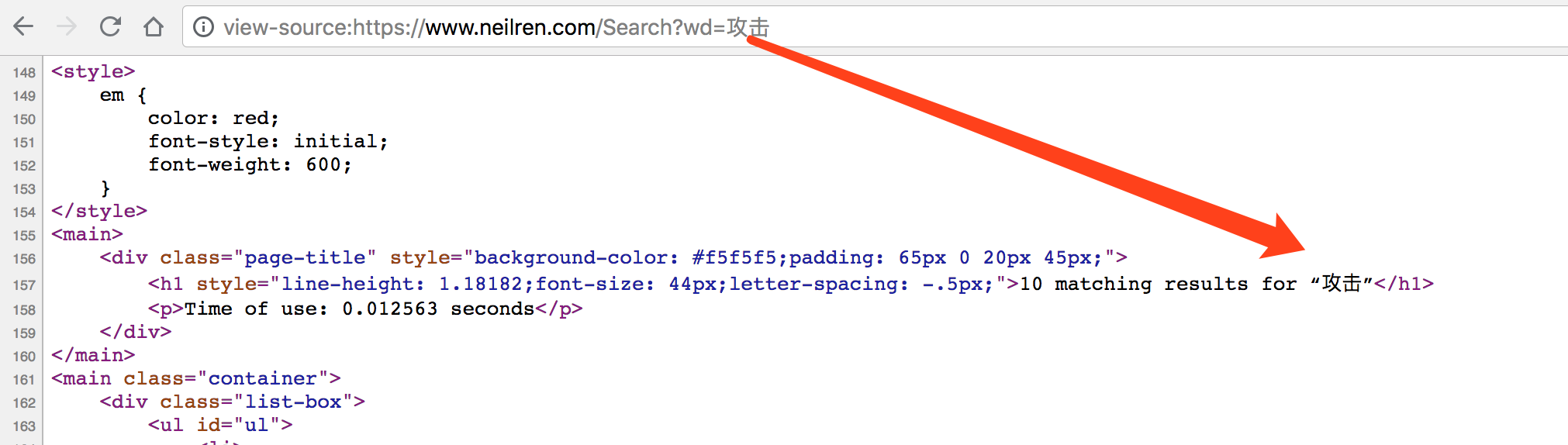

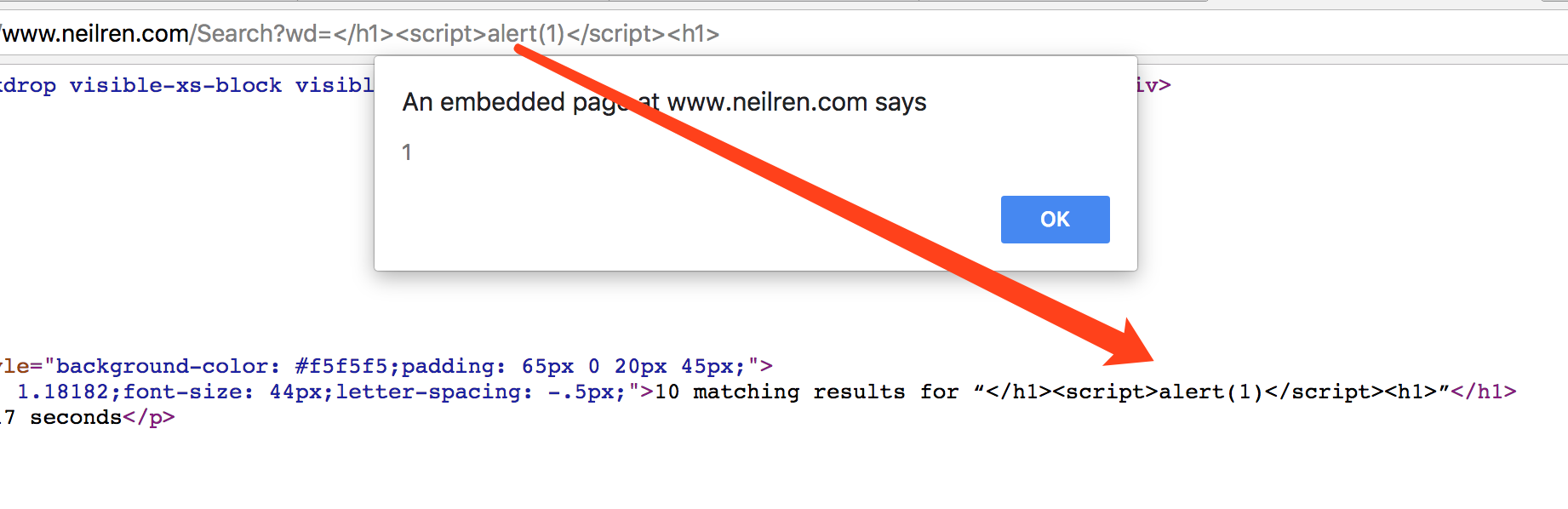

反射型XSS攻击:比较常见的是搜索模块,例如:https://www.neilren.com/Search?wd=攻击,这个搜索链接正常的时候,wd参数应该传入搜索词,然后在页面上会显示当前的搜索词,那就可以利用这个入口传入一些不一样的数据,例如我改成这样:https://www.neilren.com/Search?wd=</h1><script>alert(1)</script><h1>,页面上就会被注入一个JS代码,同理也可以在用户无感知的情况下插入一个跨站点的其他站点js文件,从而实现控制用户和窃取Cookie等操作,但这样的链接必须让用户点击才会中招,并不会让所有用户中招。

存储型XSS攻击:上一个反射型XSS攻击只能给部分点击链接的用户造成攻击,那存储型XSS就是给所有用户都可能带来攻击,比较经典的是用户签名栏,这个地方允许用户自定义内容,会存储到数据库中,当其他用户浏览到他的时候就会被从数据库中加载出来,如果这个恶意用户在自己的签名栏中注入了一个js引用,那所有浏览到他的人都会被js控制,存储型XSS的危害可能危害全站用户,非常危险。

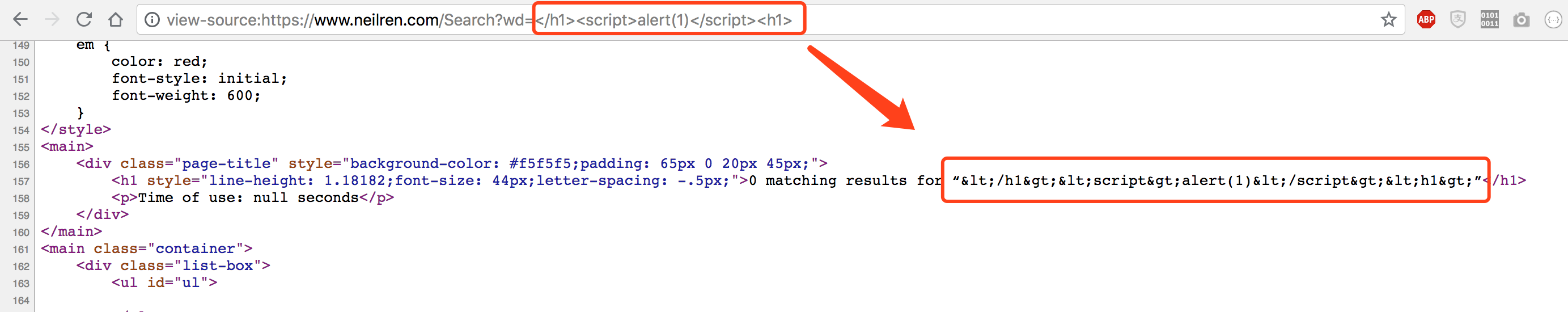

知道原理了以后,如何破解黑客的攻击呢?方法有很多,例如:关键字判断当存在script、src等关键字的时候进行替换破坏;还有就是在返回内容时进行转码,把尖括号转码成Unicode编码的格式,例如下面的截图:

什么是SQL注入攻击

SQL注入是很老的漏洞了,现在已经不常见了,稍微有经验的人就可以避免被SQL注入的风险,先来看个经典案例:用户登录的时候经常会这样写

String sql = "select * from user where username = '" + userName "'' and passwd = '" +userPassword + "'";

正常情况下会拼出:select * from user where username = 'admin' and passwd = 'mima',但是不巧的是黑客也会写SQL语句,黑客在输入用户名和密码的时候是这样输入的:用户名为 admin‘ or 1=1 -- ,密码为 空,那这个时候拼接出来的SQL是:

select * from user where username = 'admin' or 1=1 -- ' and passwd = ''

看出了什么?1=1是永远成立的,后面的 -- 会将后面的SQL注释掉,admin 这个用户就被成功登陆了,原理就是这么简单。

知道原理以后,如何破解黑客的注入攻击呢?最常用的是在业务逻辑层进行关键字检查,如果包含SQL的关键字,例如 *、or、select、delete 等等关键字就进行替换;最最有效的还是使用SQL变量去查询,避免使用字符串去拼接SQL字符串。

版权声明:本文为博主「任霏」原创文章,遵循 CC BY-NC-SA 4.0 版权协议,转载请附上原文出处链接及本声明。

原文链接:https://www.renfei.net/posts/1003279

相关推荐

猜你还喜欢这些内容,不妨试试阅读一下以下内容均由网友提交发布,版权与真实性无法查证,请自行辨别。

- 前后端分离项目接口数据加密的秘钥交换逻辑(RSA、AES)

- OmniGraffle 激活/破解 密钥/密匙/Key/License

- Redis 未授权访问漏洞分析 cleanfda 脚本复现漏洞挖矿

- CleanMyMac X 破解版 [TNT] 4.6.0

- OmniPlan 激活/破解 密钥/密匙/Key/License

- 人大金仓 KingbaseES V8 R3 安装包、驱动包和 License 下载地址

- Parallels Desktop For Mac 16.0.1.48911 破解版 [TNT]

- Parallels Desktop For Mac 15.1.4.47270 破解版 [TNT]

- Sound Control 破解版 2.4.2

- CleanMyMac X 破解版 [TNT] 4.6.5

- 博客完全迁移上阿里云,我所使用的阿里云架构

- 微软确认Windows 10存在bug 部分电脑升级后被冻结

- 大佬们在说的AQS,到底啥是个AQS(AbstractQueuedSynchronizer)同步队列

- 比特币(BTC)钱包客户端区块链数据同步慢,区块链数据离线下载

- Java中说的CAS(compare and swap)是个啥

- 小心免费主题!那些WordPress主题后门,一招拥有管理员权限

- 强烈谴责[wamae.win]恶意反向代理我站并篡改我站网页

- 讨论下Java中的volatile和JMM(Java Memory Model)Java内存模型

- 新版个人网站 NEILREN4J 上线并开源程序源码

- 我站近期遭受到恶意不友好访问攻击公告